Websecurity is een actueel onderwerp. In de media zien we steeds vaker berichten over een website of applicatie die gehackt is met soms ernstige gevolgen. Bij Netvlies pakken we dit daarom ook serieus op. In dit blog vertel ik je wat meer over de gevaren waaraan je website wordt blootgesteld en wat wij daar bij Netvlies aan doen om dit tot een minimum te beperken.

Waarom wordt er gehackt?

Ogenschijnlijk onbelangrijk, maar zodra duidelijk is waaróm een website gehackt wordt, is het makkelijker om een risicoprofiel op te stellen en aan de hand daarvan passende maatregelen te nemen. Er zijn namelijk verschillende gradaties van beveiliging mogelijk en niet iedere website is hetzelfde. Zo heeft een corporate website bijvoorbeeld een ander soort beveiliging nodig dan een applicatie met vertrouwelijke patiëntgegevens. Hieronder volgen de belangrijkste motieven waarom jouw site het doelwit van een hacker kan zijn:

Financieel gewin

Wellicht de belangrijkste reden. Er zijn vele redenen, maar heel vaak zijn ze terug te herleiden naar financieel gewin. Een aantal voorbeelden:

- Informatie stelen en die verkopen. Creditcardgegevens leveren op de zwarte markt 1 dollar op [bron], medische gegevens een veelvoud daarvan.

- Informatie stelen/manipuleren om zo voordeel te verkrijgen. Bijvoorbeeld medische gegevens kunnen worden gebruikt om iemand makkelijker te misleiden.

- Ransomware; Informatie gijzelen door de bestanden te versleutelen en vervolgens losgeld te vragen voor de sleutel.

- Spam; de server wordt misbruikt om vanuit daar spam te versturen.

- Rekenkracht stelen; om bijv. bitcoins te delven of encryptie te kraken.

- Advertenties plaatsen/manipuleren waarmee clicks verdiend kunnen worden.

Politiek gewin

Als geld geen factor van belang is bij een hack dan gaat het meestal om een mening die men wenst uit te dragen. Een aantal motieven hierbij zijn:

- Wraak / vanuit eigen ethiek handelen. Het meest bekende voorbeeld hiervan is wellicht de groep Anonymous.

- Beïnvloeden van mening, proces of systeem.

- Verveling of erkenning.

- Informatie stelen en openbaren. Zoals Wikileaks.

Soorten hacks

Ongerichte aanvallen

Het meest voorkomende type, omdat de hacker in kwestie het internet scant op één specifiek (meestal recent) lek. Zodra het lek gevonden wordt, wordt deze uitgebuit (exploit) en wordt de resource toegeëigend. Soms wordt het lek door de hacker direct gedicht zodat deze zelf exclusief toegang blijft houden tot de server. De achterliggende redenen van deze aanvallen zijn meestal terug te leiden naar financieel gewin.

Gerichte aanvallen

Komt (gelukkig) minder voor. Meestal handelt men vanuit politieke motieven. Het systeem in kwestie wordt dan langs alle kanten onderzocht en getoetst om te kijken of er kwetsbaarheden zijn waar misbruik van gemaakt kan worden. Als die gevonden worden zal daar uiteraard gebruik van gemaakt worden, maar wanneer dat niet lukt of wanneer er andere doelstellingen zijn, kan er ook de zogenaamde DDoS aanval ingezet worden. Hierdoor raakt een server overbelast doordat er een stortvloed aan requests op afgevuurd wordt die niet meer afgehandeld kunnen worden.

Maatregelen

Moet je wel een boekje open doen over de maatregelen die je neemt? Ondermijn je je eigen veiligheid daar niet mee? Dat is lastig te beantwoorden :-) Ik ben zelf een sterke voorstander van "open security" in tegenstelling tot "security through obscurity". Dat heeft niks te maken met blufpoker, maar wel met het gebruik van de juiste technieken en methoden. Om een extreme parallel te trekken naar de fysieke wereld: Je kunt beter een goudstaaf in Fort Knox hebben liggen waarvan iedereen de locatie kent, dan deze stiekem ergens begraven met als risico dat die bij toeval ontdekt wordt.

Waarom dan niet standaard overal de hoogste beveiligingsmaatregelen toepassen? Onze servers staan niet standaard in “Fort Knox” omdat de afweging gemaakt moet worden tussen de kosten en de waarde ervan aan de andere kant. 100% veiligheid is extreem lastig, maar door een risicoprofiel op te maken kunnen we wel de meeste en belangrijkste risico's wegnemen.

Beveiliging is zo sterk als de zwakste schakel, daarom is de snelheid waarmee security updates (patches) doorgevoerd worden minstens zo belangrijk. Met onze monitoring oplossingen zijn we in staat om deze responstijd naar een minimum terug te brengen. Zodra er een security update uitgegeven wordt, zijn we daar vrijwel direct van op de hoogte zodat we hem toe kunnen passen.

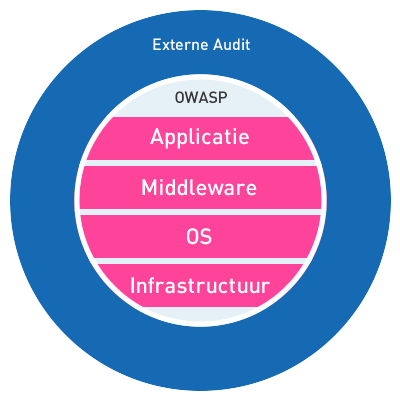

We passen securitymaatregelen toe op verschillende lagen:

Infrastructuur

Op netwerkniveau werken we met IP whitelisting voor beheer. Zodat beheer van onze infrastructuur enkel vanuit onze systemen gedaan kan worden. Daarnaast gebeurt beheer altijd over een verbinding die encrypted is, zodat afluisteren onmogelijk wordt.

OS en middleware

De belangrijkste oorzaak waarom een server gehackt wordt, is vaak door software die niet is bijgewerkt. Daarom monitoren we onze servers op security updates, zodat we (bijna real-time) geïnformeerd worden wanneer deze uitkomen en we die direct of later (afhankelijk van de urgentie) door kunnen voeren. Op al onze servers draaien we CentOS (gebaseerd op Enterprise Linux) wat een stabiel en degelijk OS is dat breed gedragen wordt door de open source community en waarbinnen security updates snel beschikbaar zijn.

Applicatie

Al onze websites en webapplicaties (zowel Symfony, Drupal als Wordpress oplossingen) zijn modulair opgebouwd. Deze modules kunnen soms fouten bevatten en daarmee een mogelijk lek vormen in de applicatie. Daarom hebben we voor ieder platform een eigen security check ontwikkeld om ze te toetsen op kwetsbaarheden, wat weer in onze monitoring oplossing ingezet wordt. Netvlies is bij mijn weten hierin uniek als internetbureau in Nederland!

De zelf ontwikkelde tool die wordt gebruikt voor het scannen van Wordpress vulnerabilities is overigens ook als open source project beschikbaar gesteld op http://wp-sec.org. Technische achtergrond info kun je hier vinden

OWASP richtlijnen

Wanneer we nog een stapje verder gaan, dan implementeren we ook zoveel mogelijk de OWASP richtlijnen. OWASP is een organisatie die richtlijnen voorschrijft hoe servers en software het beste geconfigureerd kan worden t.a.v. websecurity. Dat kan soms behoorlijk complex zijn omdat dit kan botsen met de gewenste functionaliteiten. Het nauwgezet implementeren van de OWASP richtlijnen is altijd een maatwerk oplossing. Het zijn absoluut de puntjes op de i t.a.v. websecurity.

Externe audit

De laatste maatregel die ik wil noemen is het doen van een security audit. Hierbij huren wij of de klant een externe partij in om de website of webapplicatie te scannen op kwetsbaarheden. Dit doen wij niet zelf om het "wij van wc-eend" effect te vermijden en daarmee een onafhankelijk beeld t.a.v. de beveiliging te krijgen. Eventuele aanbevelingen die hieruit voortkomen, voeren wij dan weer door.

Conclusie

Met de digitalisering van de samenleving zullen steeds meer gegevens en processen zich verplaatsen naar een “online” omgeving. Natuurlijk biedt deze technologische vooruitgang ook voor kwaadwillenden legio nieuwe mogelijkheden. Het is dus goed om stil te staan bij de gevaren die jouw website en/of webapplicatie loopt. Gelukkig kunnen wij veel van je zorgen wegnemen door na te denken over- en zorg te dragen voor een optimale websecurity voor jouw specifieke situatie.

Tijdig risico’s en gevaren signaleren en hier adequaat op reageren is minstens net zo belangrijk als fysieke beveiliging. Hoe wij dit voor onze klanten toepassen met behulp van monitoring kun je lezen in het blog dat ik hier eerder over schreef.